Uno de los principales problemas que más preocupan a los equipos de seguridad de Azure y los distintos departamentos de IT, son los ataques a las máquinas virtuales desde internet y es que, aunque tendemos a pensar que la seguridad a este nivel corre a cargo del proveedor de los servicios, lo cierto es que es una responsabilidad que se comparte tanto con el proveedor como con el cliente, y ambos deben trabajar conjuntamente para aplicar los controles de seguridad adecuados.

En Makesoft Technologies incidimos mucho en la seguridad a la hora de ofrecer los servicios de Azure, y creemos que esto es clave para establecer la confianza de nuestros clientes, gracias al potencial que Microsoft ofrece con esta herramienta. Azure dispone de un conjunto de prácticas diseñadas para ayudar a proteger las distintas cargas de trabajo, y en este caso, mantener las máquinas virtuales de nuestras plataformas a salvo de amenazas que evolucionan de manera constante.

La responsabilidad que mencionábamos anteriormente, la podemos dividir en distintas áreas:

- Herramientas

- Infraestructura de identidad y directorio

- Aplicaciones

- Controles de red

- Sistema operativo

Algunas de las mejores prácticas de seguridad de Azure que harán su sistema más seguro

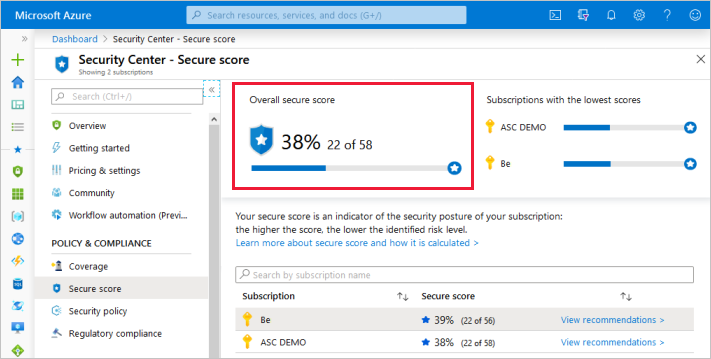

Utilizar la guía Azure Secure Score en Azure Security Center

Con un indicador porcentual, Azure Secure Score, el cual se encuentra dentro de Azure Security Center, le indica su posición actual frente a la seguridad. La mejor práctica de todos los sistemas disponibles nos indicaría que estamos al 100%, por lo que es importante seguir los consejos y trabajar en las diversas opciones para llegar a este objetivo.

Aislar los puertos de administración y abrirlos sólo cuando sea necesario

El acceso remoto a las máquinas virtuales por escritorio remoto (RDP) es uno de los recursos más utilizados por los administradores de las máquinas, y el hecho de que para realizar este acceso haya un puerto predeterminado, hace más fácil que los atacantes busquen estas posibles vías de acceso. Pero no basta con cambiar el puerto, pues los atacantes escanean todas estas posibles vías y con seguridad, darán con ello.

Es relativamente fácil determinar si sus máquinas virtuales están bajo un ataque de fuerza bruta, y hay al menos dos métodos que nos pueden ayudar:

- Azure Defender (anteriormente Azure Security Center Standard) le alertará si su máquina virtual está bajo un ataque de fuerza bruta.

- Si no está utilizando el nivel Estándar de Security Center, abra el Visor de eventos de Windows y busque el Registro de eventos de seguridad de Windows y filtrar por Id.

Para administrar el acceso entrante a las máquinas virtuales de Azure se pueden utilizar dos métodos:

- Utilizar el acceso a la máquina virtual Just-In-Time (JIT), que permitirá reducir su exposición a posibles ataques y al mismo tiempo permitirá que los usuarios accedan a las máquinas virtuales cuando sea necesario.

- Grupos de seguridad de red (NSG)

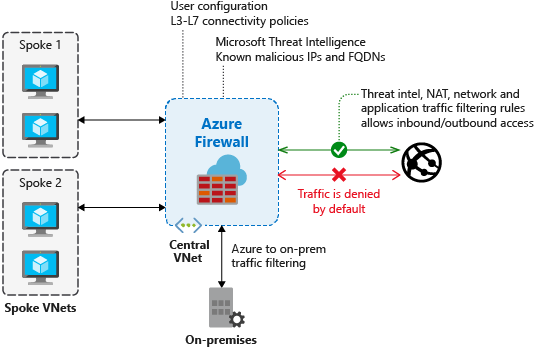

- Cortafuegos Azure

Los grupos de seguridad de red contienen reglas que permiten o deniegan el tráfico entrante o saliente de varios tipos de recursos de Azure, incluidas las máquinas virtuales.

Utilizar complejidad para contraseñas y nombres de cuentas de usuario

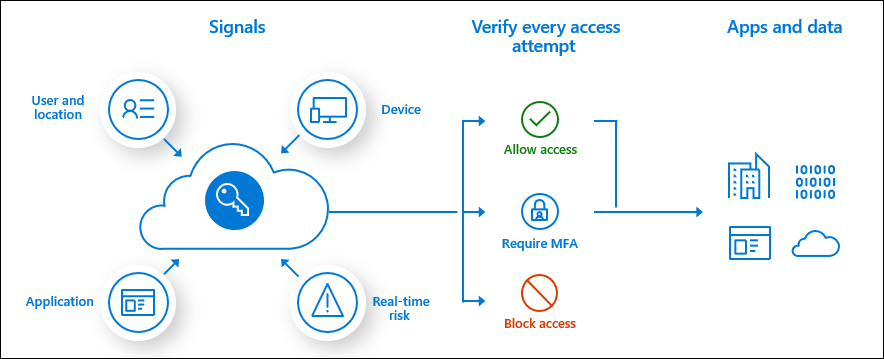

Parece una tontería, pero gran parte de los problemas y brechas de seguridad de los sistemas y en este caso, el acceso a máquinas virtuales, vienen dados por la costumbre de no preocuparnos de este tema. Azure dispone para ello del multifactor (MFA) de acceso o la autenticación sin contraseña.

Mantener los sistemas operativos actualizados

El eterno problema de los departamentos de IT y de los usuarios, las tediosas actualizaciones de Windows, pero realmente aún no nos damos cuenta de que estas actualizaciones mejorar errores y evitan problemas mayores que pueden afectar a toda la compañía, como las vulnerabilidades que afectan al RDP llamadas “BlueKeep”. No deje sin actualizar sus sistemas sólo por comodidad. Esto es muy importante.

Mantenga las demás aplicaciones actualizadas también

Porque no sólo el sistema operativo es vulnerable, la práctica de actualización constante la debemos mantener y aplicar también a los programas de terceros que utilicemos en nuestras máquinas virtuales. Un gestor de FTP desactualizado es una puerta abierta al mundo.

Supervisar las amenazas de forma activa

Utilizando el nivel estándar de Azure Security Center conseguimos supervisar de forma activa posibles amenazas. Utiliza de forma activa el aprendizaje automático, analizando señales en todos los servicios de Microsoft y le alertará de una posible amenaza en su entorno, como los ataques de fuerza bruta por RDP.

Azure Backup

Si hay algo que va cambiando poco a poco, y en gran parte Azure ha contribuido en ello, es a la práctica de la realización de copias de seguridad de los sistemas. Ya sea de una máquina completa o de manera parcial, Azure Backup nos ofrece todas las opciones posibles con la seguridad de la replicación en los múltiples centros de datos de Microsoft.

MakeSoft Technologies

Somos proveedor certificado, especializados en proporcionar soluciones de cliente basadas en tecnología de Microsoft. Evaluamos sus objetivos empresariales, identificando una solución que satisfaga sus necesidades empresariales y ayudando a su empresa a ser más ágil y más eficiente.

Descubra todos los productos Microsoft que ofrecemos en MakeSoft. Para ello, sólo tiene que acceder a nuestro apartado de “Productos” en la web y dirigirse a la zona indicada para los productos Microsoft.

Puede contactar con nosotros a través de nuestro formulario de contacto, para recibir un asesoramiento en licencias y servicios adecuado a sus necesidades.

Responderemos a todas sus preguntas, aclararemos todas sus dudas y le proporcionaremos toda la información que solicite sin compromiso.